Postulez

Rejoignez-nous à Station F !

Chaque accélération est basée sur des défis technologiques afin de répondre aux enjeux de Thales et de ses clients en matière de cybersécurité avec les meilleures startups.

CHALLENGES

Afin de cibler le type de solutions que nous recherchons, nous avons mis en place une liste de challenge que vous pourrez retrouver ci-dessous.

CE QUE NOUS RECHERCHONS

Vous êtes une start-up :

- spécialisée en cybersécurité ?

- française ou internationale ?

- ayant au moins entre 18 mois et 3 ans d'existence ?

- de série A ?

- avec des MVP's ou des solutions brevetées existantes ?

Bienvenue au programme Cyber@StationF de Thales !

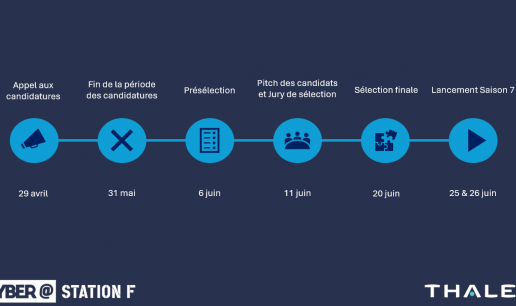

REJOIGNEZ L'AVENTURE

Si vous êtes intéressé par notre programme, vous pouvez postuler en cliquant sur le lien ci-dessous.